Stateful ve stateless güvenlik duvarları arasındaki temel farkı, birinin paket durumların izleyebilecekken diğerinin izleyememesi olarak özetleyebiliriz. Haricinde, her iki güvenlik duvarı türü de aynı şekilde çalışır, paket başlıklarını inceler ve trafiğin önceden tanımlanmış kurallara göre geçerli olup olmadığını belirlemek için içerdikleri bilgileri kullanır. Stateful güvenlik duvarları, stateless güvenlik duvarlarının belirleyemediği çeşitli tehditlerin belirlemesini sağlar.

Aşağıda bulunanlar dahil olmak üzere, bazı saldırı türleri hedeflerine ulaşmak için legitimate (geçerli) paketleri kötü niyetli olarak kullanır

TCP Taramaları: Bazı taramalar, TCP paketini sıra dışı gönderir ve yanıtı gözlemler. Örnekler arasında ACK ve FIN taramaları bulunur.

DDoS Saldırıları: DDoS saldırılarında genellikle geçerli paketleri kullanılır. Bunlarla birlikte saldırgan, hedef uygulamayı veya sistemi boğmak için büyük miktarlarda paket gönderimi sağlamaktadır.

Her iki örnek saldırıda, stateless bir güvenlik duvarı paketlerin geçmesine izin verecektir. Saldırıyı belirlemek, yalnızca stateful bir güvenlik duvarının sahip olacağı bağlamı gerektirir.

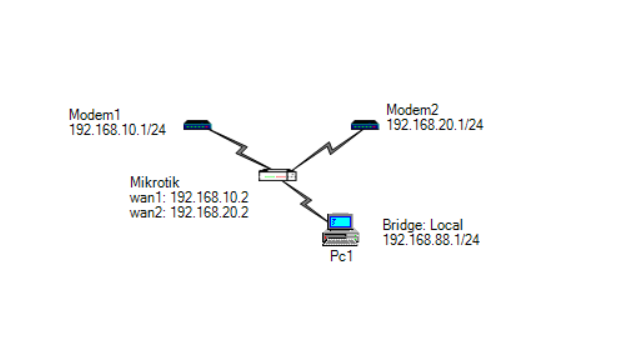

Satın almış olduğunuz Mikrotik cihazlar varsayılan olarak “Stateless” kurallar ile birlikte gelecektir. Bu nedenle cihazınızı bir stateful güvenlik duvarı olarak kullanacaksanız, mutlaka tüm konfigürasyonu silmeniz gerekecektir.

Mikrotik Stateful Güvenlik Duvarı Komutları:

/ip firewall filter

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" in-interface-list=LAN protocol=icmp

add action=accept chain=input dst-address=127.0.0.1 comment="defconf: accept to local loopback (for CAPsMAN)"

add action=accept chain=input comment="defconf: accept TCPs example" dst-port=143,993,995,25,465,587,80,443,1194 protocol=tcp

add action=accept chain=input comment="defconf: accept UDPs example" dst-port=5060 protocol=udp

add action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w chain=input comment="Port scanners to list " protocol=tcp psd=21,3s,3,1

add action=drop chain=input comment="dropping port scanners" src-address-list="port scanners"

add action=drop chain=input in-interface-list=!LAN comment="defconf: drop all not coming from LAN"

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward connection-state=new connection-nat-state=!dstnat in-interface-list=WAN comment="defconf: drop all from WAN not DSTNATed"